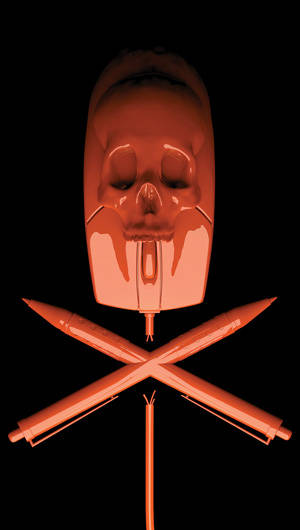

È tempo di scrivere le regole della guerra informatica

Nel XXI secolo, quasi tutto ciò che ci circonda, sarà vulnerabile ad un attacco informatico. Un colpo in banca o ad una borsa potrebbe causare un tumulto nel settore finanziario; un attacco ad una rete elettrica potrebbe creare un black-out in una città. E le conseguenze di un attacco potrebbero essere molto più disastrose di un mero guasto. Se gli hackers interferissero nelle operazioni di una centrale nucleare, potrebbero innescare la fusione del nocciolo. Un attacco ad un ospedale potrebbe far sì che i medici barancolino nel buio, con i macchinari fuori uso e i pazienti che muoiono nei loro letti.

Nel XXI secolo, quasi tutto ciò che ci circonda, sarà vulnerabile ad un attacco informatico. Un colpo in banca o ad una borsa potrebbe causare un tumulto nel settore finanziario; un attacco ad una rete elettrica potrebbe creare un black-out in una città. E le conseguenze di un attacco potrebbero essere molto più disastrose di un mero guasto. Se gli hackers interferissero nelle operazioni di una centrale nucleare, potrebbero innescare la fusione del nocciolo. Un attacco ad un ospedale potrebbe far sì che i medici barancolino nel buio, con i macchinari fuori uso e i pazienti che muoiono nei loro letti.

Tali scenari diventeranno sempre più plausibili. Nel 2007 l'era della guerra informatica cominciò in anteprima, quando le reti del governo estone furono violate durante una vertenza con la Russia. In anni recenti, gli Usa e la Cina si sono accusati reciprocamente di sostenere le più grosse intrusioni informatiche e l'Iran ha accusato gli Usa e Israele di scatenare uno sciame contro le sue installazioni nucleari.

Prima che tali attività si tramutino in attacchi informatici capaci di uccidere persone innocenti, dovremmo fare tesoro della lezione del triste passato e normare i cyberconflitti. Dovremmo definire obiettivi ammissibili e potremmo perfino pianificare i limiti delle armi cybernetiche, proprio come abbiamo fatto per quelle chimiche all'incirca un secolo fa.

Propongo quindi di prendere i principi della Convenzione di Ginevra e della Corte dell'Aia per trasporli ai conflitti informatici. Queste convenzioni, che acquisirono la loro forma matura dopo la prima guerra mondiale, stabiliscono le regole per il trattamento dei civili, i prigionieri di guerra e i feriti e, ancora, bandiscono l'uso di certe armi come i gas letali. Salvaguardare questi principi è di somma rilevanza per miliardi di persone, ma ancora manca un metodo universalmente riconosciuto per applicarle agli attacchi informatici. Mentre è improbabile che le nazioni possano essere spinte a sottoscrivere un trattato legalmente vincolante, delle norme internazionali potrebbero avere lo stesso effetto.

Per trovare la direzione l'EastWest Institute ha creato il Cyber 40 con delegati da quaranta paesi tecnologicamente avanzati. Il nostro gruppo di lavoro si specializza in negoziazioni parallele tra Paesi che normalmente non cooperano ed io guido l'Iniziativa di Cybersicurezza Mondiale dell'Istituto. Abbiamo pubblicato raccomandazioni operative su spam e hacking, molte delle quali sono state già implementate. Sin da quando presentammo la nostra prima proposta di "Codice Stradale" per Cyberconflitti in una relazione bilaterale Russia-Usa alla Conferenza di Monaco sulla Sicurezza del 2011, tali idee hanno fatto sempre più presa. Altri gruppi stanno lavorando anche sulle questioni legali che ruotano attorno agli attacchi informatici, in particolare una collaborazione con la base NATO con sede a Tallinn, Estonia, che ha pubblicato le sue conclusioni questo marzo col titolo: Manuale Tallinn.

Nella cooperazione con gruppi industriali e gruppi di lavoro in Cina, Russia e altri paesi, stiamo provando a definire accordi umanitari operativi per i conflitti informatici. Tali accordi potrebbero, per esempio, indicare le infrastrutture civili essenziali come ospedali e registri medici digitali come vietati agli attacchi informatici. Noi speriamo che almeno si cominci una discussione su come certe armi informatiche siano analoghe alle armi messe al bando dalle convenzioni di Ginevra in quanto lesive dei "principi di umanità e delle prescrizioni della morale generale".

Il nostro team internazionale ha passato in rassegna tutti i 750 articoli delle convenzioni di Ginevra e Corte dell'Aia in ciascun caso chiedendosi se la regola potesse essere trasferita direttamente dal mondo fisico al cyberspazio. Spesso la situazione è alquanto semplice nel mondo materiale: per esempio, la differenza tra una ordinaria raccolta di informazioni e un attacco è relativamente chiara. Nelle operazioni informatiche l'infiltrazione in una rete informatica potrebbe essere spionaggio o il preludio ad un attacco vero e proprio - ma il meccanismo è lo medesimo in entrambi i casi.

Divieti in apparenza lineari, come quello degli attacchi agli ospedali, diventano complicati quando vengono portati nel mondo informatico. Nel mondo fisico gli ufficiali militari possono facilmente distinguere tra un ospedale e una base militare e possono pianificare le loro campagne di conseguenza. Nel mondo informatico tutto è mescolato. Registri ospedalieri possono essere immagazzinati sullo stesso server in un data center che può ospitare anche dati da un contractor militare. Difatti è la facilità con cui dati e funzioni di ricerca dei dati possono essere distribuiti attraverso le reti che rende, in primo luogo, il cyberspazio prezioso.

Quando la rete Internet fu costruita, non si pensò a come implementare online le convenzioni di Ginevra. Per adattare queste regole alla nostra era, abbiamo il dovere, quindi, di normare i conflitti informatici, definire gli obiettivi legittimi e suggerire modi per determinare conformità a tali linee guida.

Dovremo in qualche modo contrassegnare dei non-obiettivi. Le convenzioni di Ginevra e la Corte dell'Aia stabiliscono che entità protette (come ospedali ed ambulanze) e personale protetto (come i medici) siano contrassegnati in maniera chiaramente visibile e riconoscibile, per esempio, con una croce rossa o una mezzaluna rossa. Contrassegnare la presenza di un ospedale su mappe prontamente disponibili costituisce un altro di tali avvertimenti.

Abbiamo condotto un'anamnesi dei modi speciali di designare interessi umanitari protetti nel cyberspazio. Stiamo attualmente lavorando con i nostri partner internazionali alla valutazione di un numero di soluzioni tecniche a questa sfida. Per esempio, un'idea iniziale era assegnare il dominio d primo livello ".+++" per contrassegnare gli indirizzi internet di ospedali e database sanitari.

Naturalmente il mero contrassegno di zone protette nel cyberspazio non distoglierebbe i criminali dall'introdursi in esse, né la presenza di un simbolo della Croce Rossa fa rimbalzare una bomba su una clinica. Il punto è che tali contrassegni consentirebbero ad uno stato che voleva rispettare la norma di scrivere il codice del virus o organizzare l'attacco in modo tale da evitare tali istituzioni.

Assumendo che possiamo concepire un sistema per creare rifugi sulla rete Internet, un'altra questione è come coinvolgere tutte le parti interessate. Nel passato, le regole della guerra potevano prendere forza, se le nazioni maggiori le sostenevano. Ciò non è sufficiente ad assicurare l'utilità di regole nei conflitti informatici, comunque, perché i combattenti informatici possono essere attori diversi dagli Stati, talvolta persino singoli individui. Allo scopo di portare queste persone a rispettare le regole, avremo bisogno che tutti i Governi del mondo si uniscano nel condannare tali comportamenti. Un tale consenso porterebbe una forza etica capace di isolare dei combattenti informatici che oltrepassino la linea.

La prima volta che pensai a questa questione ero in servizio al National Security Telecomunications Advisory Committee per il presidente George W. Bush. Nel 2002, quando il nostro comitato incontrò il vice presidente Dick Cheney alla Casa Bianca, un membro del comitato chiese a Cheney con quali paesi gli Usa avrebbero dovuto impegnarsi su questioni di sicurezza informatica. La sua prima risposta fu ovvia: i paesi anglofoni che erano sempre impazienti di collaborare con noi. "Ma la seconda risposta vi sorprenderà davvero", disse. Noi non l'abbiamo mai sentita. In quel preciso istante i servizi segreti si gettarono su di lui e lui sparì, mentre noi fummo allontanati per la nostra sicurezza. Tutto a causa di un falso allarme che scattò quando un piccolo Cessna violò accidentalmente lo spazio aereo riservato della Casa Bianca.

Da allora mi sono chiesto quale avrebbe potuto essere il secondo suggerimento di Cheney - e il lavoro della mia vita è proseguito nel tentativo di trovare da solo la risposta. Sono giunto alla conclusione che dobbiamo lavorare con i Paesi difficili perché questi sono i paesi che contano. "Paese difficile" significherà cose differenti per Paesi differenti; per gli Usa, tuttavia, la lista includerebbe sicuramente la Russia e la Cina, entrambi sono formidabili per il loro know how tecnologico.

L'Eastwest Institute Worldwide Cyber Security Iniziative è, pertanto, diventato dei processi bilaterali con esperti da Usa e Russia che definiscono i termini usati nelle discussioni sui conflitti informatici, così che futuri negoziatori avranno un glossario chiaro per aiutarli a distinguere tra, per esempio, crimine informatico e terrorismo informatico.

Abbiamo anche portato esperti statunitensi e cinesi insieme a produrre raccomandazioni condivise per contrastare lo spam e i botnets - le reti di computer dirottate che vengono usate in certi attacchi. Queste raccomandazioni furono adottate dal Messaging, Malware and Mobile Anti-abuse Working Group che porta le più grandi società di Internet del mondo a scambiarsi strategie e collaborare su progetti. Da pochissimo abbiamo lavorato con la nostra controparte cinese alla pubblicazione di raccomandazioni su come risolvere conflitti oltre la pirateria informatica. Con questi sforzi abbiamo preparato la strada all'estensione dei principi umanitari delle convenzioni di Ginevra e Corte dell'Aia nell'informatica.

È stato talvolta spiegato che le norme internazionali sono inefficaci - che i paesi ricorrono agli attacchi chimici e biologici raramente solo perché hanno paura di fronteggiare ritorsioni in generale. Comunque i recenti fatti siriani mostrano che le norme hanno effetto. Il Governo siriano che non ha sottoscritto la convenzione sulle armi chimiche, tuttavia ha sentito lo sdegno di tutto il mondo quando, secondo quanto riportato, ha usato gas letali contro forze ribelli e civili. Gli Usa per primi minacciarono di intervenire nella guerra per protestare contro quell'azione. Comunque quella minaccia è stata revocata quando gli alleati del regime - notoriamente la Russia che è ufficialmente contraria alla guerra chimica - concepirono un piano per impedire alla Siria di utilizzare le armi chimiche.

Questo caso illustra alcuni dei problemi che si affronterebbero in qualsiasi tentativo di applicare le norme della guerra informatica, soprattutto il problema di tracciare un attacco fino al suo autore. Il Governo siriano ha sostenuto di non aver violato le leggi internazionali contro la guerra chimica e alcuni osservatori convennero che non era del tutto evidente chi avesse commesso quell'atto. Avrebbe potuto persino essere una provocazione o, forse, un atto commesso da parte dei comandanti dei ribelli. Fortunatamente la comunità internazionale è stata capace di convenire su un rimedio pratico a dispetto della mancanza di una prova evidente.

Se possiamo redigere i parametri di un'etica umana di base delle guerre informatiche, forse possiamo anche mettere al bando alcuni aspetti di una tale guerra tutti assieme. Almeno possiamo discutere di come tenere alcune armi informatiche fuori dai conflitti. Alcune di esse, dopotutto, portano di solito un potenziale comportamento virale, in assenza di discriminazione riguardo agli obiettivi e tutte loro viaggiano alla velocità dei computer. Questi attributi, combinati con una causa bellica, sono una comprensibile ragione di preoccupazione.

Possiamo portare i principi della convenzione di Ginevra nel XXI secolo se concordiamo su cosa queste regole debbano preservare e stabiliamo che una guerra non debba essere l'imposizione della massima sofferenza al nemico. Qualcuno potrebbe chiamarmi ingenuo, ma io credo che il genere umano possa essere civilizzato persino se noi ci avviamo ad una nuova era per i conflitti informatici.

Karl Rauscher recentemente ha completato il suo lavoro come ufficiale capo tecnologico e si è distinto come collega al Eastwest Institute dove ha guidato il Worldwide Cybersecurity Initiative che ha condotto diverse discussioni bilaterali tra Cina, Russia e Usa.

Rauscher, ingegnere elettrico per formazione, spera che le nazioni sappiano portare avanti insieme la discussione sul porre limiti agli attacchi informatici e vuole essere sicuro che degli ingegneri siano coinvolti nella discussione. "Il mondo non può risolvere questo problema senza ingegneri elettronici", sostiene Rauscher.

Articoli correlati

Terza puntata dall'Odessa del fotoreporter Mauro Carlo Zanella

Terza puntata dall'Odessa del fotoreporter Mauro Carlo ZanellaUcraina, una guerra che l’Unione Europea poteva evitare, ma ha alimentato

La guerra in Ucraina ci porta indietro di oltre cent’anni, alla Prima Guerra Mondiale: le città sostanzialmente al sicuro, dove si prova a continuare a vivere una vita normale e i ragazzi in trincea a morire per conquistare o difendere la striscia di terra contesa.29 dicembre 2024 - Mauro Carlo Zanella Il racconto natalizio di un inviato in Ucraina

Il racconto natalizio di un inviato in UcrainaNatale a Odessa

La mattina di Natale mi sono svegliato nel buio più totale. Fortunatamente un amico pacifista mi aveva regalato una minuscola torcia che fa una luce incredibile; senza di essa sarebbe stato problematico vestirsi e scendere le ripide scale in fondo al corridoio.28 dicembre 2024 - Mauro Carlo Zanella Oryan, Itamar e Yuval

Oryan, Itamar e YuvalNuova condanna al carcere militare per tre obiettori di coscienza israeliani

Nonostante il clima di guerra nel paese, Mesarvot, la Rete israeliana di obiettori di coscienza israeliani, continua a sostenere chi rifiuta di servire nell'IDF, l'esercito israeliano. Itamar Greenberg si è detto convinto di appartenere a una generazione che porrà fine all’occupazione dei territori9 settembre 2024 - Mesarvot L'alleanza antimilitarista Disarm Rheinmetall

L'alleanza antimilitarista Disarm RheinmetallDisarmare la Rheinmetall: affondare l'industria bellica!

Appello per un campo d’azione antimilitarista dal 3 all’8 settembre 2024 a Kiel nella Germania settentrionale5 agosto 2024 - Rossana De Simone

Revisione a cura di Giacomo Alessandroni