Preso d'assalto il Campidoglio: le app li hanno rintracciati.

È evidente che il facile accesso in rete a questi dati (trasmessi in automatico dalle app che usiamo nei nostri cellulari ed inseriti in un ecosistema di pubblicità digitale vertiginosamente complesso) rappresenta una minaccia per la sicurezza nazionale, per la libertà di riunione e per tutti noi cittadini nelle nostre vite di ogni giorno.

In pratica, i dati forniti dalla nostra fonte ci ha consentito di "pedinare" virtualmente, per mesi interi, milioni di persone di cui abbiamo individuato le generalità, mentre andavano, per esempio, in un centro di recupero per tossicodipendenti, in un locale di spogliarello, in un casinò, in una clinica per aborto o in un luogo di culto.

Consegnare così la nostra privacy allo Stato sarebbe già un errore. Ancora più grande però sarebbe consegnarla all'industria di marketing. Eppure è ciò che facciamo ogni volta che diamo il nostro consenso ad una app di trasformare ogni nostro spostamento in moneta, pronto ad essere acquistato e venduto nel mercato della pubblicità di sorveglianza.

Oggi, un anno dopo, ci ritroviamo in una condizione simile, ma di granlunga peggiore.

Una nuova fonte* ci ha consegnato un altro insieme di dati raccolti dalla posizione dei telefoni di migliaia di sostenitori di Trump, di rivoltosi e di passanti che si trovavano a Washington DC il 6 gennaio, quando la manifestazione politica di Trump si è trasformata in una violenta insurrezione. Sono morte almeno 5 persone nell'assalto al Campidoglio. I detriti digitali dell'evento sono stati la chiave che ha permesso di consegnare la folla alla giustizia, vale a dire i dati sulla loro localizzazione, foto georeferenziate, riconoscimento facciale, registrazioni delle videocamere di sorveglianza e il crowdsourcing.

* (La fonte ha chiesto di restare anonima poiché non è autorizzata a

condividere i dati e può rischiare sanzioni pesanti per averlo fatto).

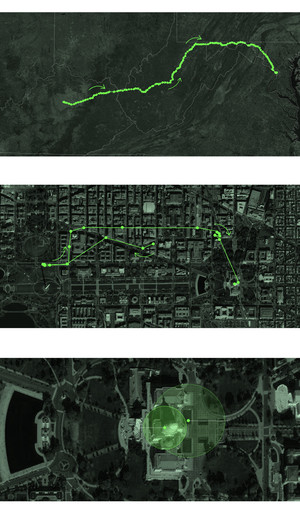

Questa animazione a passo uno mostra, dalle 8 alle 18, lo spostamento dei cellulari dal comizio di Trump al Campidoglio. Ad ogni cellulare è possibile poi associare un nome e cognome e altri dati personali.

L'assalto al Campidoglio è stato un attacco sconvolgente contro la Repubblica ma anche un richiamo, per quanto sgradito, alla fragilità della democrazia statunitense. Infatti la storia ci ricorda che eventi shock (Pearl Harbor, il collaudo sovietico della bomba atomica, l'attacco dell'11 settembre) hanno portato ad un allargamento della sicurezza collettiva a scapito delle libertà individuali che, con il passar del tempo, abbiamo rimpianto. Più in generale i dati raccolti sull'evento del 6 gennaio dimostrano la minaccia incombente sulle nostre libertà posta da un'economia di sorveglianza che monetizza, allo stesso modo, i movimenti di tutti, onesti e disonesti.

I dati che ci sono stati forniti mostrano ciò che alcuni nell'industria tecnologica potrebbero definire una “veduta dal cielo” degli avvenimenti di quel giorno. Includevano 100.000 localizzazioni per migliaia di telefoni, rivelando circa 130 dispositivi all'interno del Campidoglio nel preciso momento in cui i sostenitori di Trump presero d'assalto la sede del Congresso degli USA. Questo articolo menzionerà in seguito solo i nominativi di coloro che hanno dato la loro l'autorizzazione per essere citati.

Circa il 40% dei telefoni rintracciati vicino al palco del comizio sul National Mall durante i discorsi, sono stati ritrovati intorno a e dentro il Campidoglio durante l'assalto, un chiaro collegamento tra coloro che hanno ascoltato il Presidente e i suoi sostenitori e coloro che hanno marciato contro il Congresso.

Anche se nei dati non vengono riportati nomi e numeri di telefono, ancora una volta siamo riusciti a rintracciare i proprietari di decine di dispositivi, ricollegando i luoghi anonimi ai nomi, luoghi di residenza, social network e numeri di telefono delle persone presenti. In un caso, tra i dati, sono stati rintracciati tre membri di una medesima famiglia.

Perché la nostra fonte ci ha consegnato questi dati? In parte perché, come tutti noi, era indignata da quanto accaduto il 6 gennaio. Voleva risposte, individuazione delle responsabilità, giustizia; era molto preoccupata, sia per le implicazioni sulla nostra privacy della continua e surrettizia raccolta dei dati, sia dal fatto che la maggior parte della gente non sa che i dati che fornisce, utilizzando una app o un sito, non sono affatto "protetti"; anzi, sono accessibili sia dalle forze dell'ordine, sia eventualmente da maleintenzionati o dalla mafia online che potrebbero utilizzarli per recare danni.

“E se, invece di venire da voi con i dati, io avessi voluto farne uso?” ci ha chiesto la fonte. "Magari per vendicarmi contro qualcuno dei 'pedinati'? Non c'è niente che mi impedisca di farlo. I dati sono disponibili in rete; se io avessi un motivo per farlo, mi basterebbe qualche clic per renderli visibili a tutti”.

Si potrebbe difendere l'utilità di raccogliere questi dati personali dicendo che potrebbero essere correttamente utilizzati dalla polizia mediante un ordine dal tribunale, ad esempio per un mandato di comparizione. Noi stessi li abbiamo utilizzati come strumento giornalistico per offrirvi questo articolo. Ma pensare che questi dati saranno sempre e soltanto utilizzati contro le persone che hanno infranto la legge è ingenuo. Tali dati, una volta raccolti, possono essere utilizzati sia contro i sostenitori di un'insurrezione sia contro chi protesta giustamente la violenza della polizia, come è accaduto l'estate scorsa nelle città di tutta l'America.

I dati forniti dalla nostra fonte ci offrono, è vero, una preziosa "panoramica dall'alto" dell'assalto al Campidoglio statunitense, una chiara e grave minaccia per la nostra democrazia. Ma rivelano nel contempo due verità scomode: (1.) esiste un'industria di raccolta dati che è disfunzionale e occulta e che ha un disperato bisogno di essere regolamentata; (2.) esistono accordi taciti che stipuliamo con quell'industria ogni volta che accettiamo i termini imposti dall'utilizzo di una app -- e li stipuliamo a scapito della nostra privacy individuale.

In pratica questi dati non avrebbero mai dovuto essere raccolti.

Il primo cellulare rintracciato all'interno del Campidoglio è di Ronnie Vincent, residente in Kentucky. Una volta confermata la sua identità, abbiamo cercato il suo profilo Facebook dove abbiamo trovato diverse foto che lo mostrano in piedi sui gradini dell'edificio durante l'assalto. Un'altra foto mostra la folla accalcata davanti il Campidoglio con le porte aperte.

“Sì, siamo entrati. Una ragazza è stata colpita dalla polizia americana mentre bussava al vetro. Probabilmente morirà. Abbiamo fermato le votazioni in Camera”, ha scritto.

Poco dopo aver postato le foto, il Signor Vincent, proprietario di un'impresa di disinfestazione nel Kentucky e che si fa chiamare “Il vecchio boscaiolo”, le ha eliminate. Quando lo abbiamo rintracciato per telefono, ha sostenuto con insistenza di non essere mai entrato in Campidoglio.

“Non è possibile che il mio telefono mi abbia ripreso lì dentro”, ha dichiarato. Eppure è così.

Infatti, alcune geo-localizzazioni sono precise entro poche decine di centimetri, altre no. Questo perché le società di localizzazione devono lavorare con dati da diversa provenienza: sensori GPS, segnali Bluetooth e altre fonti. La qualità dipende dalla configurazione del telefono e se quest'ultimo è connesso alla rete Wi-fi o al ripetitore. Qualche volta, questioni come la densità demografica e quella edilizia possono giocare un ruolo fondamentale nella qualità dei dati.

Il Signor Vincent ci ha dichiarato che quando ha scritto “siamo entrati”, intendeva dire “la gente è entrata”.

Ha aggiunto “io non sono entrato”.

In conclusione, possiamo asserire in maniera definitiva che il Signor Vincent si trovava o meno in Campidoglio il 6 gennaio? No, e ciò fa capire uno dei problemi con questo tipo di dati.

Mentre la potenza e la portata di questa sorveglianza commerciale saltano agli occhi quando guardiamo al momento specifico dell'attacco al Campidoglio, è fondamentale ricordare che, in ogni caso, la sorveglianza commerciale sta registrando i movimenti di milioni di americani ogni giorno, ogni notte, ogni anno ovunque si trovino.

In molti casi, questi percorsi portano dal Campidoglio fino alle loro case.

Nelle mani della polizia, questi dati potrebbero costituire indizi. Ma in ogni altro momento, la localizzazione dei dati viene esaminata da fondi speculativi, istituzioni finanziarie e venditori, nel tentativo di sapere di più su dove compriamo e come viviamo.

A differenza dei dati esaminati nel 2019, quelli attuali riportano un'informazione importante: un ID univoco per ogni utente connesso ad un telefono. Ciò permette di rintracciare le persone più facilmente, poiché l'ID, presumibilmente anonimo, potrebbe essere collegato ad altri database contenenti lo stesso ID, permettendoci di risalire, in pochi secondi, ai nomi veri, indirizzi di residenza, numeri di telefono, indirizzi e-mail e altre informazioni sugli utenti.

Le cosiddette identità digitali (ID), infatti, permettono alle società di individuare le persone attraverso Internet e le app. Si suppone siano anonime e che gli utenti possano comunque ripristinarle o disabilitarle completamente. I fatti mostrano invece che la promessa di anonimato è una farsa. Diverse società, infatti, offrono strumenti che permettono a chiunque di collegare le ID dei dati in suo possesso ad altri database per scoprire nomi e cognomi.

Siamo riusciti a collegare più di 2.000 dispositivi in teoria anonimi agli indirizzi mail dei loro utenti, venendo così a conosenza dei loro compleanni, della loro etnia, della loro età e via discorrendo.

Una società di dati di localizzazione, Cuebiq, pubblica una lista dei suoi clienti che ricevono gli ID insieme alle indicazioni molto precise della localizzazione del telefono. Tra le società in lista compaiono nomi familiari, come Adobe e Google, accanto a nomi meno noti, come Hivestack, Mogean, Pelmorex e Ubimo.

Cuebiq, in una risposta inviataci tramite e-mail, ha dichiarato che proibisce i tentativi di combinare i dati di localizzazione con quelli personali e richiede ai clienti di sottoporsi annualmente a verifiche di terzi.

Ma gli utenti comuni non sapranno mai se appaiono nei dati e se i loro precisi spostamenti in giornata sono stati venduti a chi ha interesse a tracciarli. Non esiste una legge che impone alle società di divulgare a cosa servono i dati e per quanto tempo. Non esistono disposizioni di legge per eliminare i dati. Nella maggior parte degli Stati, anche se tu riuscissi a capire a chi sono state vendute le registrazioni dei tuoi spostamenti, non hai la facoltà di richiedere la cancellazione dei dati.

I tuoi spostamenti possono essere comprati e venduti per anni ad una moltitudine di persone. E il rischio che quei spostamenti possano essere usati per schedarti è sempre presente.

Se i rivoltosi pro-Trump, prima del 6 gennaio, non sapevano cosa significasse lasciare un'impronta digitale, ora lo sanno. Le linee telefoniche del Federal Bureau of Investigation sono state intasate per settimane con segnalazioni utili ad identificare i partecipanti. Gli ispettori di Miami e di altri dipartimenti di polizia hanno fatto uso di un software di riconoscimento facciale. Investigatori improvvisati, utilizzando TikTok, Instagram e altre piattaforme, hanno avviato anche loro i tentativi di riconoscimento.

La polizia ha utilizzato naturalmente anche i video ripresi dai cellulari il giorno dell'assalto per identificare i partecipanti. Al 4 febbraio c'erano 181 casi federali pendenti contro persone coinvolte nell'assalto al Campidoglio, secondo un'analisi sull'estremismo svolta della George Washington University. Le deposizioni giurate mostrano come gli agenti federali siano riusciti, senza alcuna difficoltà, a collegare i video con i post pubblicati sui social.

Anche una fuga di dati dalla piattaforma Parler ha aiutato gli investigatori e i giornalisti a localizzare i rivoltosi nell'edificio, utilizzando dati che sono stati geotaggati con dati di localizzazione GPS. Nel caso di alcuni, come la 38enne Jessica Watkins, membro della Oath Keepers, non c'era bisogno di conoscere i dati di localizzazione precisi. Loro stessi hanno spifferato tutto sui social: “Ebbene sì. Abbiamo preso d'assalto il Campidoglio oggi. Abbiamo tirato lacrimogeni. Ci siamo fatti strada nella Rotonda. Siamo arrivati persino in Senato”, ha scritto Watkins su Parler.

Certo, la polizia potrebbe non aver bisogno di questi dati. Ma, come mostra un recente articolo del New York Times, le autorità possono ottenere questi insiemi di dati come vogliono, addirittura senza aver chiesto il permesso di raccoglierli. In che modo? Li acquistano da chi li ha già raccolti! Un dato di fatto molto preoccupante, considerando tutto ciò che rivelano i dati e che anche noi abbiamo potuto vedere.

Mentre alcune persone potrebbero essere contente che la polizia possa utilizzare i dati di localizzazione per identificare i sostenitori di Trump che affluivano al Campidoglio, l’uso commerciale di questi database ha un risvolto preoccupante per le libertà civili. Il sistema giudiziario penale americano prevede che un giudice o una giuria verifichino responsabilità individuali – per esempio, se, effettivamente, il 6 gennaio Ronnie Vincent abbia infranto la legge. Purtroppo i dati che ci riconducono a lui consentono alla polizia (o ad eventuali impiegati malintenzionati della società che ha raccolto i dati) di coinvolgere persone che non c'entrano con l'accaduto e di fornire informazioni sui loro spostamenti.

Inoltre, focalizzare l'attenzione solo sulle persone presenti all'assalto al Campidoglio significa perdere di vista il più ampio contesto della campagna di incitamento e di menzogne da parte di Trump, dei media di destra e dei membri del Congresso che hanno dato vita a questo scempio. Così come concentrarsi sui movimenti del telefono del Signor Vincent è perdere di vista il più grande ecosistema di sorveglianza in cui lui (e tutti noi) siamo intrappolati.

L'industria di localizzazione esiste in quanto “quelli al potere” lo permettono. Alcuni americani sono ignare di tutto questo e non di certo per colpa loro. Molte altre persone, invece, capiscono ciò che sta succedendo ma lo permettono comunque. O non sono in grado di impedirlo o sono stati semplicemente sedotti dalle comodità offerte dalle app in cambio della rinuncia alla privacy. La verità nascosta è che, nonostante la sincera preoccupazione di chi presta attenzione alla questione, c'è poca voglia di smantellare in modo significativo questa infrastruttura pubblicitaria che giustifica la raccolta incontrollata di dati da parte delle aziende.

Questa raccolta, poi, diventerà sempre più raffinata.

I dati forniti dalla nostra fonte sono la dimostrazione del fatto che non solo i dati di localizzazione divengono sempre più importanti, ma che è anche più facile deanonimizzarli. Inoltre, l’uso diventa sempre più indiscriminato, come mostrano in modo preoccupante i dati del 6 gennaio. I dati telefonici raccolti individuano i sostenitori di Trump ma, al contempo, anche gli agenti di polizia, i legislatori e i semplici passanti.

Non vi è alcuna indicazione (né dal passato, né dai giorni attuali) che il potere che questa raccolta di dati offre sarà utilizzato soltanto per scopi positivi. Non vi è alcuna indicazione che, arrendendoci a chi detiene questo potere, avremo un paese più sicuro e giusto.

Nel nostro precedente studio, abbiamo dichiarato che noi meritano la libertà di poter vivere senza essere sorvegliati costantemente e senza subire i regolamenti governativi che la rendono possibile. Mentre da una parte continuiamo a credere in questo ideale, dall'altra temiamo possa presto risultare vetusto e irrilevante. Ci meritiamo la libertà di vivere senza sorveglianza, ma la via per raggiungerla si restringe ogni giorno di più. Bisogna dunque agire immediatamente.

Articoli correlati

I webinar di PeaceLink: il prossimo ospite è Walter Vannini

I webinar di PeaceLink: il prossimo ospite è Walter VanniniCovid-19: ma ci serve davvero un'app?

E quale: Immuni, Immunità, Immunerò...26 aprile 2020 - Giacomo Alessandroni Cittadinanza attiva e informazione preventiva

Cittadinanza attiva e informazione preventivaNuove antenne a Taranto: ecco i siti

PeaceLink pubblica i piani di installazione delle antenne per cellulari di Vodafone, Tim, Wind e Tre. E' un passo verso l'attuazione della Convenzione di Aarhus nell'ambito del controllo dei campi elettromagnetici. In particolare intendiamo dare applicazione al principio di informazione preventiva: "Il pubblico interessato è informato nella fase iniziale del processo decisionale in materia ambientale in modo adeguato, tempestivo ed efficace, mediante pubblici avvisi o individualmente".2 luglio 2008 - Alessandro Marescotti

Sociale.network